Il recepimento della Direttiva NIS2 in Italia è ormai storia consolidata. Siamo entrati in una fase operativa molto più concreta e delicata: quella dell’implementazione delle misure di sicurezza.

Se la prima parte dell’anno è stata dedicata alla burocrazia (con la registrazione sul portale ACN chiusa a Febbraio 2025), ora l’attenzione si sposta sul campo. Con l’avvicinarsi del 1° Gennaio 2026 – data chiave per l’obbligo di notifica degli incidenti – la domanda per i Responsabili di Stabilimento e IT Manager non è più “cosa dice la legge?”, ma:

“Le misure che abbiamo adottato sono sufficienti a garantire la continuità operativa secondo un’analisi del rischio?”

La NIS2, infatti, non fornisce una “lista della spesa” uguale per tutti. Impone un approccio basato sul rischio (risk-based). Non sei obbligato a installare un dispositivo specifico, ma sei obbligato a dimostrare di aver fatto tutto il possibile (allo stato dell’arte) per proteggere i tuoi asset critici.

In questo scenario, affidarsi a standard tecnici consolidati e hardware progettato per la sicurezza non è un obbligo, ma è la strategia più intelligente per dimostrare la “due diligence” ed evitare contestazioni. Vediamo come le soluzioni Moxa possono supportare concretamente il tuo piano di adeguamento.

Il cambio di paradigma: Dal “Proteggere i Dati” al “Proteggere il Business”

Dimentica per un attimo le sanzioni. Il vero cuore della NIS2 è la Business Continuity. La normativa chiede di minimizzare l’impatto di un incidente. Se un ransomware colpisce l’ufficio acquisti, la produzione deve poter continuare.

Le autorità competenti valuteranno la tua azienda su tre pilastri:

- Analisi dei rischi: Hai identificato i punti deboli?

- Gestione degli incidenti: Sai rilevare un attacco prima che blocchi tutto?

- Sicurezza della Supply Chain: I tuoi fornitori sono un punto di ingresso vulnerabile?

Se la tua rete OT è “piatta” (tutto connesso con tutto) e i manutentori esterni accedono senza controllo, in caso di audit o incidente sarà difficile sostenere di aver applicato misure “adeguate”.

Lo Standard IEC 62443: La tua bussola tecnica

Sebbene la NIS2 non citi esplicitamente marchi o modelli, il mercato e gli auditor guardano allo standard internazionale IEC 62443 come punto di riferimento per la sicurezza industriale (IACS).

Adottare componenti hardware sviluppati secondo le linee guida IEC 62443-4-2 è il modo più solido per tradurre i requisiti normativi (spesso vaghi) in misure tecniche oggettive.

Ecco 3 azioni pratiche per elevare la sicurezza della tua rete con Moxa:

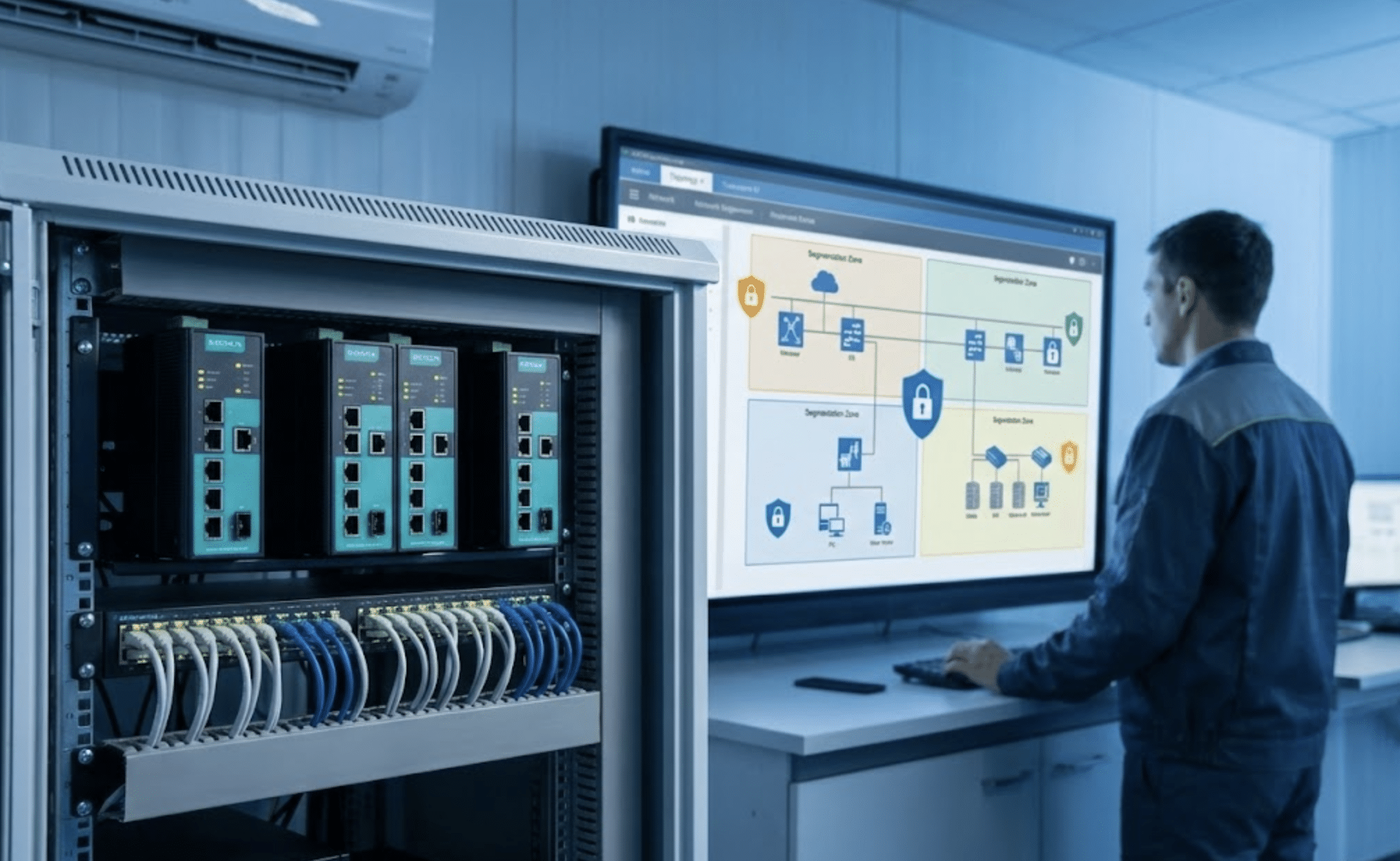

1. Segmentazione della Rete (Difesa in Profondità)

Uno dei rischi maggiori rilevati dalle analisi è la propagazione laterale delle minacce. L’azione consigliata: Implementare una segmentazione tramite VLAN e ACL. Utilizzando Switch Managed di nuova generazione, come la serie Moxa EDS-4000/G4000, puoi separare logicamente le linee di produzione.

- Perché aiuta la compliance: Questi switch specifici sono stati tra i primi al mondo a ottenere la certificazione IEC 62443-4-2 da enti terzi (IECEE). Utilizzarli dimostra che l’infrastruttura di base è intrinsecamente sicura “by design”.

2. Controllo degli Accessi Remoti (Supply Chain)

La NIS2 pone un’enfasi enorme sulla sicurezza della catena di approvvigionamento. Un fornitore che si collega da remoto per l’assistenza è un vettore di rischio critico. L’azione consigliata: Terminare le connessioni esterne su una DMZ o tramite VPN sicura a bordo macchina. I Router Sicuri della serie Moxa EDR permettono di creare tunnel VPN che danno accesso esclusivamente alla macchina oggetto di manutenzione, isolando il resto della fabbrica.

- Perché aiuta la compliance: Dimostra che hai il controllo proattivo sugli accessi di terze parti, riducendo la superficie di attacco.

3. Protezione degli Asset “Legacy” (Virtual Patching)

Molte fabbriche hanno macchinari costosi con sistemi operativi obsoleti (es. Windows XP/7) che non possono essere aggiornati o sostituiti. L’azione consigliata: Utilizzare router con funzionalità di Firewall Industriale e Deep Packet Inspection (DPI). Posizionando un dispositivo Moxa EDR davanti alla macchina vulnerabile, filtri il traffico malevolo senza toccare il vecchio software. Questa tecnica, nota come “Virtual Patching”, è una misura di mitigazione del rischio estremamente efficace e riconosciuta.

Perché Moxa è il partner giusto per il percorso NIS2

Nel contesto della NIS2, la trasparenza del fornitore è cruciale. Moxa si distingue per:

- Moxa PSIRT (Product Security Incident Response Team): Un team dedicato che monitora proattivamente le vulnerabilità e rilascia patch di sicurezza. Questo è fondamentale per soddisfare l’obbligo di “gestione delle vulnerabilità” previsto dalla direttiva.

- Certificazioni Verificabili: Per le serie di punta (come EDS-4000/G4000), le certificazioni non sono autocertificazioni, ma documenti emessi da enti accreditati, allegabili alla tua documentazione di compliance.

Conclusione: Non aspettare l’incidente

Siamo quasi nel 2026. Il tempo dell’attesa è finito. Adeguarsi alla NIS2 non significa solo evitare sanzioni, significa proteggere il valore della tua azienda. Un fermo produzione di tre giorni costa immensamente più dell’investimento in switch e firewall adeguati.

Non serve rifare tutto oggi. Serve iniziare un percorso credibile. E partire dall’infrastruttura di rete è il passo più logico.

FAQ – Domande Frequenti su NIS2 e Sicurezza OT

1. Quali sono le prossime scadenze critiche per la NIS2 in Italia? Dopo la chiusura delle registrazioni sul portale ACN (febbraio 2025), la prossima data critica è il 1° Gennaio 2026, quando diventerà pienamente operativo l’obbligo di notifica degli incidenti significativi entro tempi strettissimi (pre-notifica entro 24h). È fondamentale avere sistemi di monitoraggio attivi per quella data.

2. Sono obbligato a comprare hardware certificato IEC 62443? La legge non impone l’acquisto obbligatorio di prodotti certificati, ma richiede misure “adeguate al rischio”. Tuttavia, utilizzare dispositivi certificati IEC 62443-4-2 (come specifici modelli Moxa) semplifica enormemente la dimostrazione di conformità durante un audit, provando che hai scelto lo stato dell’arte della tecnica.

3. La mia analisi dei rischi evidenzia macchinari non aggiornabili. Sono fuorilegge? No, purché tu abbia adottato misure compensative (mitigazione). Non puoi lasciare la macchina esposta, ma non devi per forza buttarla. Isolarla tramite segmentazione (VLAN) o proteggerla con un firewall industriale (Virtual Patching) sono considerate misure valide di gestione del rischio.

4. Tutti i prodotti Moxa sono certificati IEC 62443? No, la certificazione è un processo lungo e costoso che riguarda specifiche famiglie di prodotto. Le serie più recenti, come gli switch EDS-4000/G4000, sono state sviluppate appositamente per ottenere la certificazione IEC 62443-4-2. Ti invitiamo a verificare sempre le schede tecniche dei singoli prodotti sul nostro sito per confermare il livello di certificazione.

La tua rete è pronta per il 2026? Valuta oggi stesso lo stato della tua infrastruttura. Esplora le soluzioni di sicurezza e networking Moxa per supportare il tuo piano di adeguamento.