La cybersecurity OT (Operational Technology) è l’insieme delle misure di protezione informatica applicate ai sistemi che controllano e monitorano processi fisici, come quelli industriali. Per le aziende, garantire la continuità operativa in questi ambienti è una priorità assoluta, specialmente di fronte alla crescente minaccia di attacchi informatici.

L’Urgenza della Cybersecurity OT: Statistiche e Implicazioni per l’Italia

La convergenza tra IT (Information Technology) e OT ha ampliato esponenzialmente la superficie d’attacco, rendendo i sistemi industriali bersagli sempre più appetibili per i cybercriminali. Gli incidenti più gravi mirano, infatti, alla disruption operativa, con conseguenze economiche e reputazionali devastanti.

I dati recenti ne sono una chiara dimostrazione:

- Nel primo semestre 2025, in Italia si sono registrati 1.549 incidenti informatici, con un aumento del 53% rispetto al 2024; 346 di questi sono stati gravi con danni confermati (+98%). (Fonte: Greenbone.net, 2025)

- Il Rapporto Clusit 2025 segnala 2.755 attacchi gravi in Italia (il 10% del totale globale) nel primo semestre, con un aumento del 36%. L’82% di questi attacchi ha avuto impatti alti o critici, e il cybercrime è stato responsabile del 93% degli incidenti nel settore manifatturiero.

- Secondo l’ACN Operational Summary, solo a ottobre 2025, si sono verificati 267 eventi cyber in Italia, con 51 incidenti significativi e 3.836 asset vulnerabili segnalati.

- Il settore manifatturiero italiano ha subito nel primo semestre 2025 il 90% degli attacchi registrati nell’intero 2024, evidenziando una crescita esplosiva.

Questi numeri sottolineano una realtà inequivocabile: le PMI italiane operano spesso con reti scarsamente segmentate, difese perimetrali obsolete e software industriali non aggiornati, rendendole particolarmente vulnerabili. La minaccia ibrida e gli attacchi ransomware sono ormai una costante, e la priorità per ogni responsabile tecnico è assicurare che questi eventi non si traducano in fermi linea o danni irreversibili.

Differenze tra Sicurezza IT e Sicurezza OT

Per comprendere appieno le best practice di cybersecurity OT, è fondamentale distinguere le peculiarità della sicurezza in ambito IT e OT.

| Caratteristica Principale | Sicurezza IT (Information Technology) | Sicurezza OT (Operational Technology) |

|---|---|---|

| Obiettivo Primario | Confidenzialità, Integrità, Disponibilità | Disponibilità, Integrità, Confidenzialità |

| Impatto di un Incidente | Perdita di dati, violazione della privacy, danni economici | Danni fisici a persone/macchine, interruzione della produzione, impatti ambientali |

| Tolleranza al Downtime | Generalmente più alta (si tollerano interruzioni per patch/aggiornamenti) | Estremamente bassa (il downtime può causare perdite ingenti e pericoli) |

| Ciclo di Vita Sistemi | Breve (3-5 anni) | Molto lungo (10-20+ anni), sistemi legacy comuni |

| Protocolli di Rete | Standard (TCP/IP, HTTP, FTP) | Specifici (Modbus, Profinet, OPC UA, DNP3) |

| Aggiornamenti/Patch | Frequenti e automatizzati | Rari, complessi, richiedono test approfonditi, spesso con fermi di produzione |

Nel contesto OT, la priorità assoluta è la disponibilità dei sistemi. Un’interruzione, anche minima, può causare danni fisici, perdite economiche significative o persino mettere a rischio la sicurezza del personale. Questo impone un approccio alla sicurezza che privilegia la continuità operativa sopra ogni cosa, pur garantendo integrità e confidenzialità.

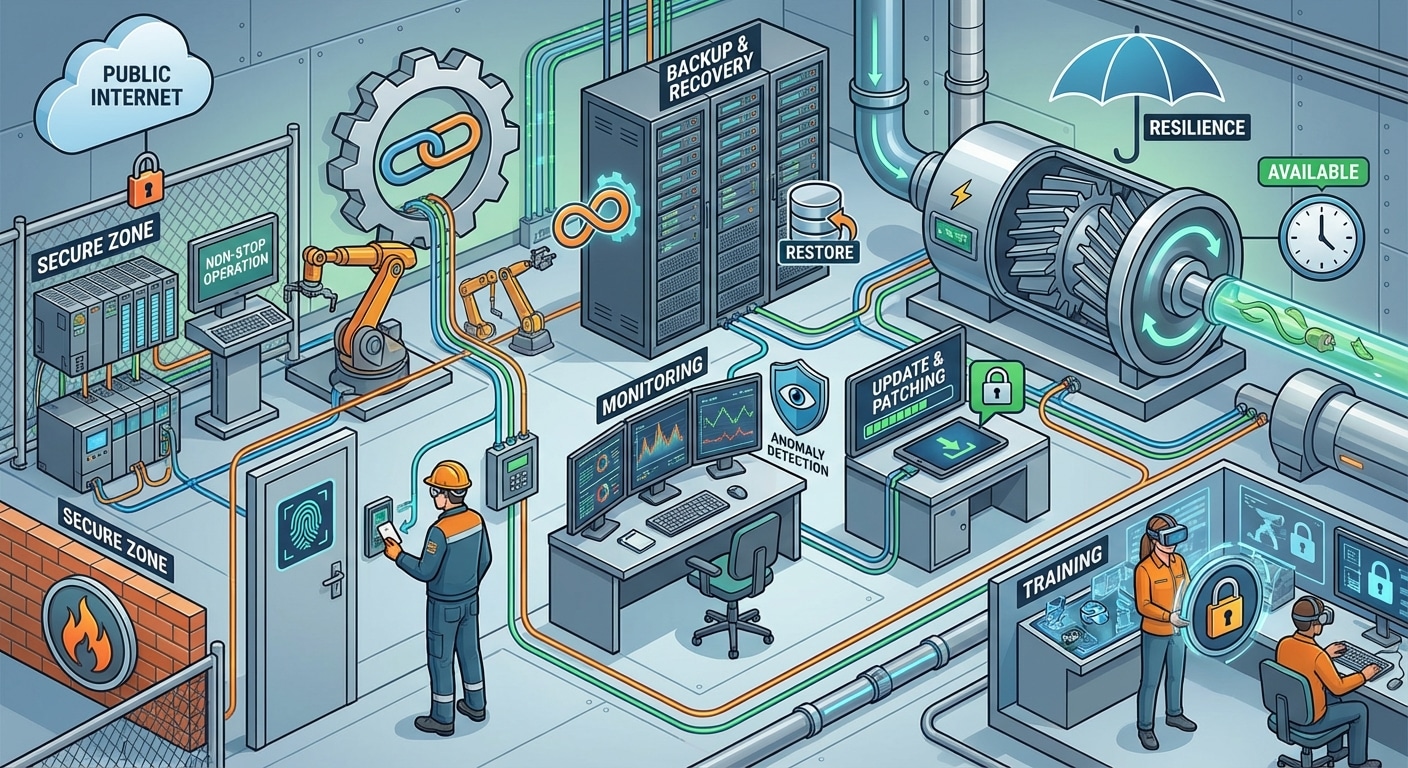

Best Practice di Cybersecurity OT per la Continuità Operativa

Per garantire la continuità operativa, le organizzazioni devono adottare un approccio olistico e proattivo alla cybersecurity OT. Ecco le migliori pratiche:

1. Segmentazione e Isolamento delle Reti

La segmentazione di rete è una delle strategie più efficaci per limitare la propagazione di un attacco. Significa suddividere la rete OT in zone più piccole e isolate, controllando il traffico tra di esse.

- Micro-segmentazione: Creare “zone” di sicurezza per gruppi specifici di asset o processi, limitando la comunicazione solo a ciò che è strettamente necessario.

- Isolamento IT/OT: Separare fisicamente o logicamente la rete OT da quella IT. Questo riduce drasticamente il rischio che un attacco proveniente dall’ambiente IT si propaghi ai sistemi di controllo industriale. L’uso di firewall industriali e Data Diode può rafforzare questa separazione.

2. Gestione degli Accessi e Autenticazione Forte

Controllare chi ha accesso a cosa è cruciale.

- Principio del privilegio minimo: Ogni utente o sistema deve avere solo i permessi strettamente necessari per svolgere le proprie funzioni.

- Autenticazione a più fattori (MFA): Implementare l’MFA per tutti gli accessi remoti e per i punti di accesso critici all’interno della rete OT.

- Gestione centralizzata delle identità: Utilizzare soluzioni per la gestione di password e identità (PAM – Privileged Access Management) per monitorare e controllare gli accessi privilegiati.

3. Monitoraggio Continuo e Rilevamento delle Anomalie

Un sistema di monitoraggio robusto è essenziale per identificare e rispondere rapidamente a potenziali minacce.

- Sensoristica OT: Implementare sensori e strumenti di monitoraggio passivo che analizzano il traffico di rete OT senza interferire con i processi critici.

- SIEM/SOC OT: Integrare i dati di log e gli allarmi dei sistemi OT in un Security Information and Event Management (SIEM) o un Security Operations Center (SOC) dedicato all’OT. Questo aiuta a correlare gli eventi e a rilevare anomalie. Il Rapporto Clusit evidenzia la sfida del “False Positive e Alert Fatigue nel SOC OT”, sottolineando l’importanza di strumenti intelligenti che riducano il rumore e si concentrino sugli allarmi reali.

- Deep Packet Inspection (DPI): Analizzare il contenuto dei pacchetti di rete per identificare protocolli industriali anomali o comandi non autorizzati.

4. Patch Management e Gestione delle Vulnerabilità

Aggiornare e patchare i sistemi OT è spesso complesso a causa della loro natura critica e della lunga vita operativa.

- Inventario degli asset: Mantenere un inventario aggiornato di tutti i dispositivi hardware e software nella rete OT, comprese le versioni del firmware e del sistema operativo.

- Valutazione delle vulnerabilità: Eseguire scansioni e test di penetrazione regolari, ma con cautela e solo in ambienti di test o durante finestre di manutenzione programmate, per identificare le vulnerabilità.

- Patching selettivo e testato: Non tutte le patch IT sono adatte per l’OT. Implementare un processo rigoroso di test delle patch in un ambiente di staging prima dell’applicazione in produzione. Quando il patching non è possibile, implementare misure compensative (es. segmentazione, hardening).

5. Piani di Risposta agli Incidenti e Ripristino (Disaster Recovery)

La preparazione è fondamentale. Non è “se” si verificherà un attacco, ma “quando”.

- Incident Response Plan (IRP): Sviluppare e testare regolarmente un piano di risposta agli incidenti specifico per l’OT, che definisca ruoli, responsabilità e procedure per la gestione di un cyberattacco.

- Backup e Recovery: Eseguire backup regolari e sicuri di configurazioni, software e dati critici dei sistemi OT. Assicurarsi che i backup siano isolati dalla rete di produzione per prevenire la loro compromissione. Testare periodicamente i processi di ripristino per garantire un Recovery Time Objective (RTO) e un Recovery Point Objective (RPO) accettabili.

- Comunicazione: Stabilire protocolli di comunicazione chiari per informare le parti interessate interne ed esterne durante un incidente.

6. Formazione e Consapevolezza del Personale

L’errore umano rimane uno dei vettori principali di attacco.

- Formazione specifica OT: Formare il personale operativo e di manutenzione sui rischi della cybersecurity OT, sulle politiche aziendali e sulle procedure di sicurezza.

- Simulazioni di phishing: Condurre campagne di sensibilizzazione e simulazioni per educare il personale a riconoscere e segnalare tentativi di attacco.

7. Conformità Normativa e Standard Industriali

Rispettare gli standard di settore e le normative è cruciale per una difesa robusta.

- IEC 62443: Questo standard internazionale fornisce un framework completo per la sicurezza delle reti di controllo industriale e dei sistemi di automazione. Adottare i principi della IEC 62443 è una best practice riconosciuta globalmente.

- NIS2: La direttiva NIS2 (Network and Information Security 2) dell’UE impone requisiti stringenti di cybersecurity per un’ampia gamma di settori critici, inclusi molti che operano con sistemi OT. La conformità alla NIS2 è obbligatoria e richiede un’attenta valutazione dei rischi e l’implementazione di misure di sicurezza adeguate.

- NIST Cybersecurity Framework: Un framework flessibile e volontario che può essere adattato alle esigenze specifiche dell’organizzazione per migliorare la postura di cybersecurity.

Il Ruolo di Moxa e Moxa Distry Shop nella Cybersecurity OT

La scelta di componenti hardware affidabili e sicuri è un pilastro fondamentale di qualsiasi strategia di cybersecurity OT. Moxa, leader nel networking industriale, offre un’ampia gamma di prodotti progettati per operare in ambienti critici, con caratteristiche di sicurezza integrate.

Ad esempio, gli switch industriali Moxa come la serie EDS, sono dotati di funzionalità avanzate per la segmentazione di rete (VLAN), il controllo degli accessi (autenticazione 802.1X), la resilienza (protocolli di ridondanza come Turbo Ring/Chain) e il monitoraggio. Questi dispositivi possono contribuire significativamente a costruire un’infrastruttura di rete OT robusta e protetta.

Moxa Distry Shop, in quanto e-commerce B2B di Jampel – distributore ufficiale MOXA in Italia e primo distributore europeo per fatturato – si posiziona come partner strategico per le aziende che cercano soluzioni di cybersecurity OT.

- Competenza Tecnica Approfondita: Non offriamo solo prodotti, ma un supporto tecnico certificato Moxa, basato su quasi quarant’anni di esperienza nel networking industriale. Siamo in grado di fornire consulenza per l’integrazione, l’assistenza post-vendita e la formazione, guidandovi nella scelta delle soluzioni più adatte alle vostre specifiche esigenze.

- Prodotti Certificati e Affidabili: I prodotti Moxa sono progettati per l’affidabilità e la conformità agli standard industriali più rigorosi, essenziali per la continuità operativa.

- Vantaggio Economico e Accessibilità: Acquistare su Moxa Distry Shop significa beneficiare del miglior prezzo garantito in tutta Europa, con la comodità di un e-commerce specializzato e la possibilità di richiedere preventivi per grandi quantità. La nostra politica “soddisfatti o rimborsati” entro 14 giorni offre un’ulteriore garanzia.

Conclusioni: Un Approccio Proattivo per un Futuro Sicuro

La cybersecurity OT non è più un’opzione, ma una necessità impellente per la sopravvivenza e la competitività delle imprese industriali. L’escalation degli attacchi informatici e la crescente digitalizzazione impongono un cambio di paradigma: da una reazione a una minaccia a un approccio proattivo e integrato.

Investire in tecnologie robuste, come quelle offerte da Moxa, e avvalersi di un partner affidabile e competente come Moxa Distry Shop, è il primo passo per blindare le vostre reti OT e garantire una continuità operativa ininterrotta.

Hai bisogno di una consulenza tecnica per la tua infrastruttura OT? I nostri esperti sono a disposizione per supportarti nella progettazione e nell’implementazione di soluzioni di cybersecurity su misura. Contattaci per una consulenza personalizzata.

Scopri la gamma completa di prodotti Moxa per la sicurezza delle reti industriali:

Domande Frequenti (FAQ) sulla Cybersecurity OT e Continuità Operativa

Quali sono le best practice per cybersecurity OT?

Le best practice includono la segmentazione di rete, la gestione degli accessi con autenticazione a più fattori, il monitoraggio continuo per il rilevamento delle anomalie, una gestione rigorosa delle patch e delle vulnerabilità, la preparazione di piani di risposta agli incidenti e ripristino, e la formazione costante del personale. È fondamentale, inoltre, aderire a standard come IEC 62443 e normative come NIS2.

Come garantire la continuità operativa in caso di cyberattacco?

Per garantire la continuità operativa in caso di attacco, è cruciale avere un robusto piano di risposta agli incidenti, eseguire backup regolari e isolati dei dati e delle configurazioni critiche, e testare periodicamente i processi di ripristino. La segmentazione di rete e l’implementazione di sistemi di ridondanza (sia hardware che di rete) sono essenziali per limitare l’impatto e accelerare il recupero.

Statistiche attacchi OT Italia 2025: qual è la situazione?

Nel primo semestre 2025, l’Italia ha registrato 1.549 incidenti informatici, con un aumento del 53% rispetto al 2024, e 346 di questi sono stati gravi con danni confermati (+98%). Il Rapporto Clusit 2025 indica 2.755 attacchi gravi in Italia, il 93% dei quali nel manifatturiero è stato opera del cybercrime. Questi dati evidenziano una crescita esplosiva e una vulnerabilità significativa del settore industriale italiano.

Quali sono le differenze tra IT e OT security?

Le principali differenze risiedono negli obiettivi primari, nella tolleranza al downtime e nel ciclo di vita dei sistemi. La sicurezza IT privilegia la confidenzialità, l’integrità e la disponibilità, tollerando maggiormente le interruzioni per manutenzione. La sicurezza OT, invece, pone la disponibilità come priorità assoluta, data la natura critica e fisica dei processi controllati, con una tolleranza quasi nulla al downtime e cicli di vita dei sistemi molto più lunghi.

Che ruolo hanno gli standard come IEC 62443 e la normativa NIS2 nella cybersecurity OT?

La IEC 62443 è uno standard internazionale che fornisce un quadro di riferimento per la sicurezza dei sistemi di controllo industriale, offrendo linee guida dettagliate per la progettazione, l’implementazione e la gestione della sicurezza. La normativa NIS2 (Network and Information Security 2) è una direttiva europea che impone requisiti di cybersecurity stringenti a settori critici, inclusi molti che utilizzano OT, rendendo obbligatoria l’adozione di misure di sicurezza adeguate e la gestione dei rischi per la continuità operativa.